| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- 유튜버 김재석

- 은혜의 강 교회

- 김재석

- libtins

- 고민정

- 리리남매

- 스콜피온킹

- 김영권 아내

- 폰폰테스트

- 제넥신

- 스페인 코로나

- 임영규

- 성남 코로나 확진자

- 불가피

- 미국 금리인하

- 최강욱

- 뭉쳐야 찬다

- 킹덤 고근희

- 김영권

- 조희연

- 이태원 클라쓰 15회 예고

- 학교 개학 연기 4월

- 금리인하

- 이상형 만들기

- 이지혜

- 해킹

- 픽크루

- 성남은혜의강교회

- 홍혜걸

- 양적완화

- Today

- Total

Dork's port

FTZ Level1 Write-up(FTZ Level1 풀이) 본문

안녕하세요.

오늘은 Hackschool의 FTZ Write-up에 대한 포스팅을 하도록 하겠습니다.

FTZ 구축 방법 및 Encoding에 관련된 글로는 다른 포스팅이 많으므로 생략하겠습니다.

3

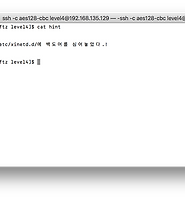

우선 제일먼저 hint를 보도록 하겠습니다.

$ cat hint

그러면 setuid가 걸린 파일을 찾도록 되어있네요.

찾는 명령어는 find명령어가 필요합니다. 그렇다면 find 명령어의 옵션을 통해 level2가 소유하고있는 setuid파일을 찾도록 해야겠군요.

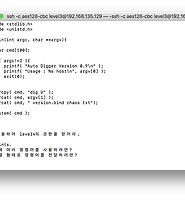

$ find / -perm -4000 -user level2

find(명령어) /(경로 여기서는 root 디렉토리) -perm(특정 Permission을 찾는 명령어) -4000( setuid가 설정되면 Permission은 4000이상으로 설정 됨 ' - '는 최소의 의미, 반대로 ' + '는 권한을 모두 만족해야함) -user(특정 user가 소유한 것을 찾는 옵션) level2

보면 눈에 띄는 파일이 있네요 저걸 실행해보도록 할까요?

$ /bin/ExecuteMe

그럼 위와 같이 나오네요. 여기서 조금 고민 했습니다. 처음에는 current passwd를 적는것을 잊고, 패스워드를 임의로 바꾸기 위해서 passwd명령어를 시도해보았는데 바보같았네요.

그럼 어떤 방법이 있을 까요?

$ /bin/bash

위의 명령어로 level2의 bash쉘을 실행시켜 줍니다! 그러면 level2의 프롬포트가 떨어지겠네요!

그리고 아래의 명령어로 다시 비밀번호를 확인하면..!

$ my-pass

짜잔~ Level1을 클리어하셨습니다. 그럼 저 비밀번호를 통해 level2를 진행해보도록 하죠!

'Hackerschool FTZ Write-up' 카테고리의 다른 글

| FTZ Level5 Write-up(FTZ Level5 풀이) (0) | 2018.03.22 |

|---|---|

| FTZ Level4 Write-up(FTZ Level4 풀이) (2) | 2018.03.22 |

| FTZ Level3 Write-up(FTZ Level3 풀이) (0) | 2018.03.22 |

| FTZ Level2 Write-up(FTZ Level2 풀이) (0) | 2018.03.22 |

| SetUID를 포함한 Shellcode(쉘코드) 작성하기 (0) | 2018.01.18 |